正向代理和反向代理

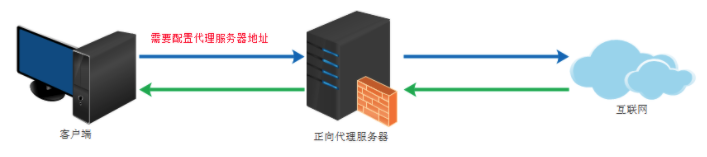

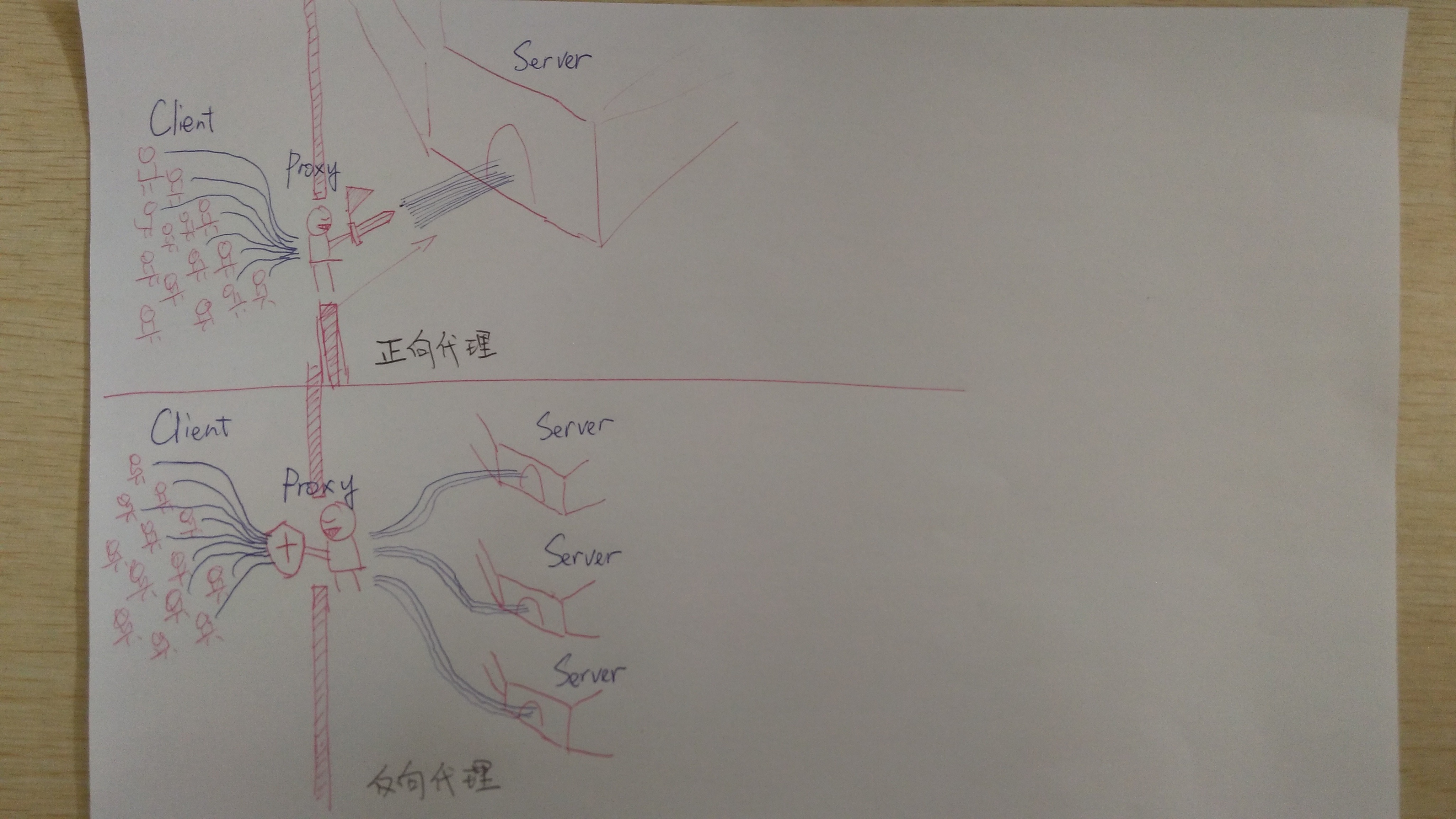

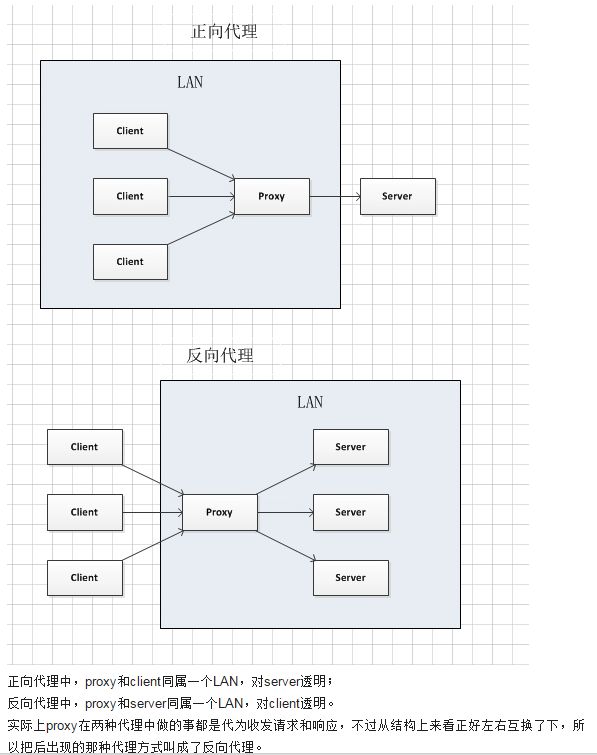

正向代理

正向代理类似一个跳板机,代理访问外部资源

1 | 正向代理是一个位于客户端和服务器(origin server)之间的代理服务器,为了从服务器取得内容,客户端向代理服务器发送一个请求并指定目标(服务器),然后代理向服务器转交请求并将获得的内容返回给客户端。客户端必须要进行一些特别的设置才能使用正向代理。 |

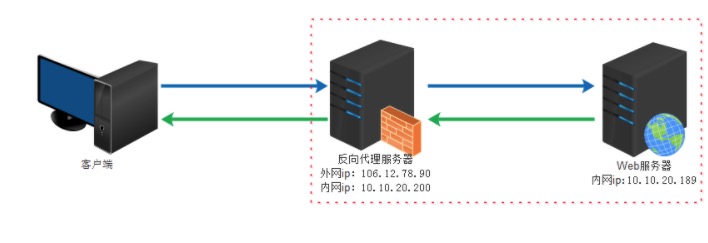

反向代理

客户端是无感知代理的存在的,反向代理对外都是透明的,访问者者并不知道自己访问的是一个代理。

1 | 反向代理(Reverse Proxy)实际运行方式是指以代理服务器来接受internet上的连接请求,然后将请求转发给内部网络上的服务器,并将从服务器上得到的结果返回给internet上请求连接的客户端,此时代理服务器对外就表现为一个服务器。 |

上知乎图:

frp代理

frp内网穿透

frp主要目的:

1 | frp 是一个可用于内网穿透的高性能的反向代理应用,支持 tcp, udp, http, https 协议。主要他是一个开源的。 |

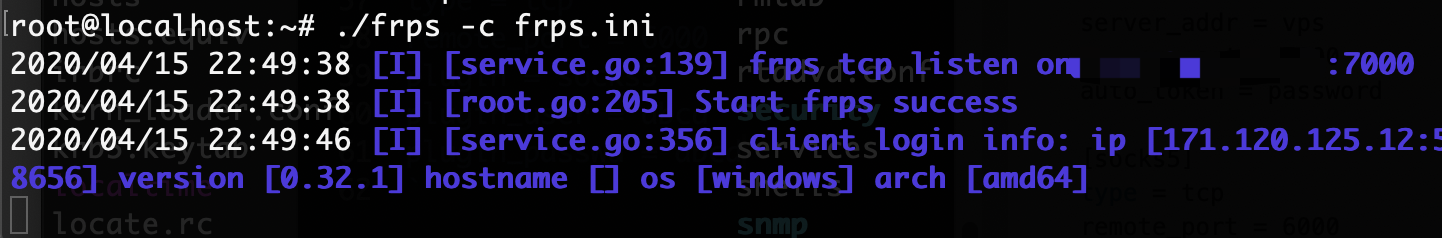

frp服务器配置

1 | 启动:frps -c frps.ini |

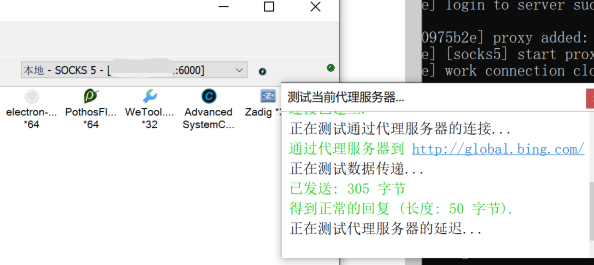

frp客户端配置

1 | 启动:frpc.exe -c frpc.ini |

反向代理socks5,使用sockscap或prochains工具建立socks5代理连接

ew工具(正&反)

ew正向代理

1 | 正向代理:ew –s ssocksd –l 1080 |

ew反向代理

1 | vps执行命名: |

reGeorg webshell正向代理

1 | * **Step 1.** |

端口转发(frp&lcx)

frp端口转发

1 | # frps.ini |

lcx端口转发

1 | windows |